سرقت هدفمند از مراکز تجاری و صنعتی

به گزارش جام جم کلیک: در یکی از موارد سرقتهای سایبری از مراکز تجاری و صنعتی ایران، تیم تخصصی امن پرداز برای بررسیهای بیشتر در محل، به صورت حضوری اقدام به عملیات Forensics نمودند.

با بررسیهای انجام شده این نتیجه به دست آمد که قربانی توسط ایمیل، آلوده به نوعی بات (Bot) شده است. روش کار این حمله بدین شکل بوده است که با توجه به نوع کار مرکز تجاری یا صنعتی از مهندسی اجتماعی استفاده کرده و ایمیلی با عنوانی مرتبط با کار آن واحد میفرستد که در آن محتوایی تبلیغاتی یا اطلاع رسانی قرار دارد. ضمیمه این نامه یک فایل اجرایی با آیکن به شکل PDF است. در واقع فایل اولیه بدافزار به شکل یک PDF جعلی طراحی شده است تا بتواند با فریفتن کاربر او را وادار به اجرای فایل مخرب خود کند. پس از اجرای فایل بدافزار پسوردهای مهم از جمله پسورد ایمیل مرکز دزدیده شده و بعدا مورد سوء استفاده قرار گرفته است.

جهت نمایش تصاویر در اندازه اصلی روی آنها کلیک کنید

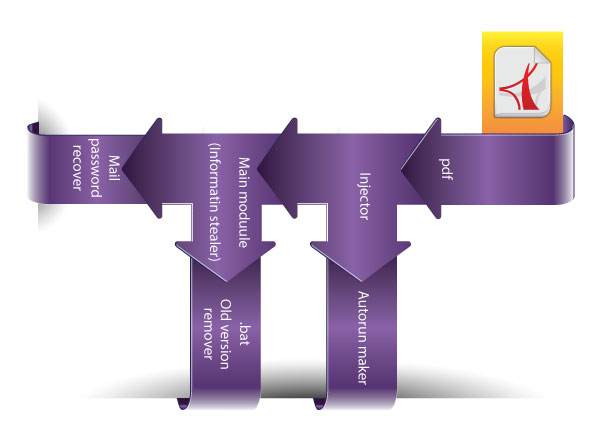

شکل1 روال کلی اجرای بدافزار را نمایش میدهد.

شکل 1 روال کلی اجرای بدافزار

مرحلهی اول

در اولین قدم یک فایل اجرایی با نمای یک فایل PDF قلابی برای قربانی فرستاده شده و استفاده از این تکنیک باعث شده است کاربر به اشتباه آن را اجرا نموده و آغازگر روال اجرای بدافزار باشد. در بررسی ایمیل قربانی دو فایل PDF تقلبی یافت شد.

فایل اجرایی که به آن اشاره شد همان Dropper بدافزار است که به زبان C# نوشته شده و به شکلی بسیار پیشرفته مبهم سازی(Obfuscate) شده است. علی رغم اینکه نوع مبهم سازی استفاده شده شناخته شده نیست اما تکنیکهای به کار رفته در روال آن پیچیده میباشد.

یکی از تکنیکهای به کار رفته برای سخت کردن روال تحلیل، استفاده از تکنیک تولید کد IL در هنگام اجرا است.

کد IL لود شده ابتدا چهار پردازه به نامvbc.exe را از مسیر C:/Windows/Microsoft.NET/Framework/v2.0.50727 به صورت معلق ایجاد میکند. سپس به صورت تصادفی به دو تا از پردازههای ایجاد شده کدی را تزریق کرده و به اجرای دو پردازهی دیگر خاتمه میدهد. بعد از این کار دراپر یک کپی از فایل خود را در مسیر C:/Users ایجاد میکند. مرحلهی دوم تحلیل مربوط به بررسی کد تزریق شده در این دو پردازهی انتخابی است.

مرحلهی دوم

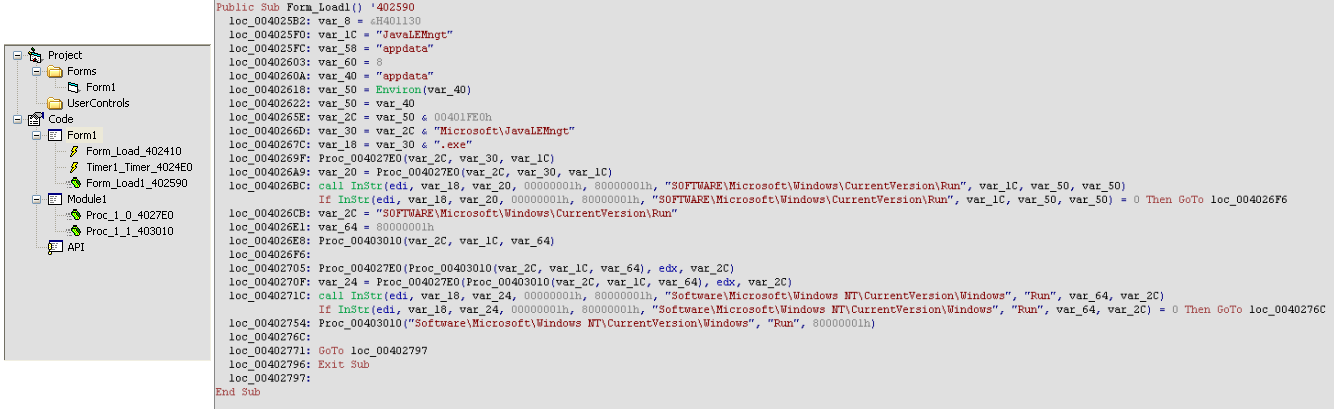

کدهای تزریق شده به زبان Visual Basic نوشته شدهاند.

اولین کد تزریق شده مربوط به حفظ بقای بدافزار است. این کد برای انجام هدف خود از تکنیک قرار دادن نام فایل خود در لیست فایلهای Autorun در رجیستری استفاده کرده است، به گونهای که به طور مداوم اقدام به نوشتن نام فایل خود در این بخش رجیستری میکند. این کار سبب میشود در صورت پاک شدن نام فایل در رجیستری به هر دلیلی، بار دیگر نام آن در این قسمت قرار بگیرد. به این ترتیب با هر بار بالا آمدن سیستم بدافزار نیز به طور اتوماتیک اجرا خواهد شد. در ادامه آدرس کلید ساخته شده، نام آن و پارامتر قرار گرفته در آن نشان داده شده است.

SOFTWARE/Microsoft/Windows/CurrentVersion/Run

SOFTWARE/Microsoft/Windows Nt/CurrentVersion/Run

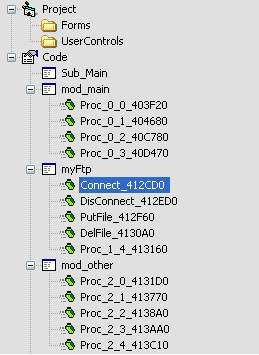

اولین کد تزریق شده Decompile شده است که قسمتهایی از آن را در شکل 2 مشاهده میکنید.

شکل 2 - اولین کد تزریق شده Decompile شده

شکل 2 - اولین کد تزریق شده Decompile شده

شکل 3 مربوط به Decompile شدهی دومین کد تزریق شده است.

شکل 3 دومین کد تزریق شده Decompile شده

دومین کد تزریق شده هستهی اصلی بدافزار را شامل میشود که توانایی تزریق کد و ارتباط با سرور اصلی خود را دارد. این برنامه در ابتدا اقدام به سرقت اطلاعات کرده و سپس با سرور خود از طریق FTP ارتباط برقرار کرده و اطلاعات جمعآوری شده را که در قالب یک فایل HTML ذخیره کرده است، به آن ارسال میکند. علاوه بر آن، این ماژول توانایی دارد با دریافت دستورات از سرور خود، فایل بدافزار را با نسخههای جدیدتر به روزرسانی کند.

یکی دیگر از قسمتهای مربوط به این ماژول مربوط به ایجاد یک فایل .bat به نام Temptemp.bat است. این فایل توسط ماژول اجرا شده و بعد از اجرا توسط خود ماژول بدافزار پاک میشود. محتوای فایل .bat به صورت زیر است.

@echo off

There:

del "C:/Windows/Microsoft.NET/Framework/v2.0.50727vbc.exe"

if exist "C:/Windows/Microsoft.NET/Framework/v2.0.50727vbc.exe" goto there

del %0

همان طور که مشاهده میکنید دستورات نوشته شده در این فایل .bat اقدام به پاک کردن فایلی به نام v2.0.50727vbc.exe در مسیر C:/Windows/Microsoft.NET/Framework میکند. این فایل شناخته شده نیست و در سیستم قربانی نیز وجود نداشته است.

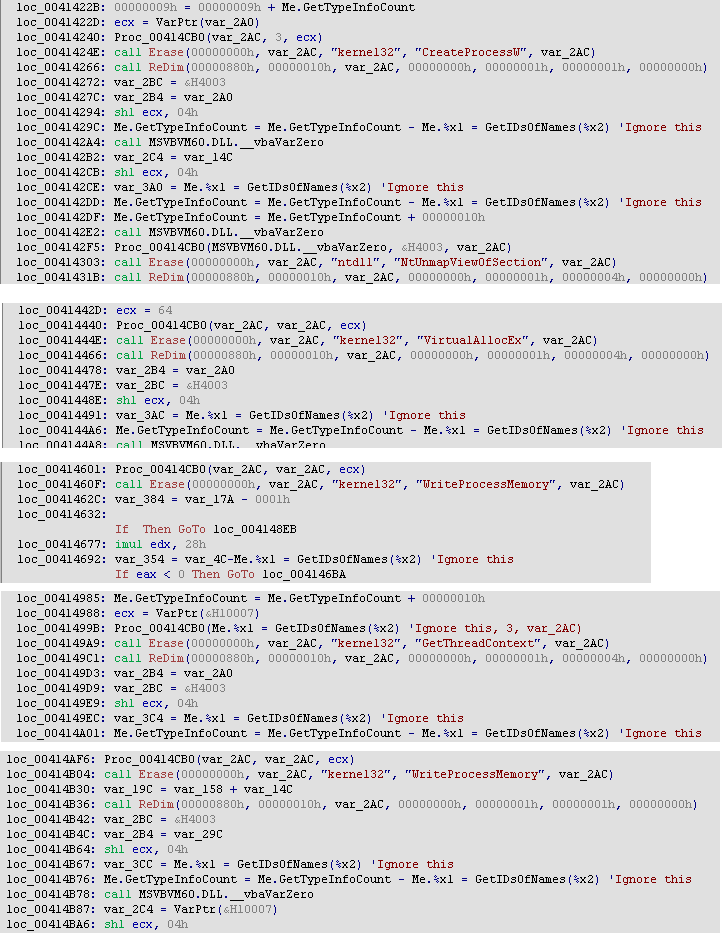

علاوه بر مراحل ذکر شده، این کد خود اقدام به تزریق کد میکند که روش استفاده شده برای این تزریق را در شکل 4 مشاهده میکنید.

کد سوم تزریق شده در حقیقت یک ماژول سالم است که تولید شده توسط شرکت معروف Nirsoft میباشد. این ماژول با هدف بازیافت گذرواژههای پستهای الکترونیکی(Email Password Recovery) کاربران طراحی شده است. بدافزار با استفاده از این ماژول اقدام به جمع آوری گذرواژههای پستهای الکترونیکی قربانی کرده و آنها را سرقت میکند.

راه های پیش گیری از این گونه خطرات

اکثر این نوع حملات با استفاده از فریب کاربران عادی با روش های مختلف صورت می گیرد که به اصطلاح به آنها Social engineering می گویند.

رعایت نکات زیر می تواند تا حد زیادی باعث جلوگیری از این گونه کلاهبرداری ها شود:

- ایمیلهایی که از طرف اشخاص ناشناس فرستاده می شود را باز نکنید.

- فایلهایی که از طریق پیوست ارسال می شود و از نوع اجرایی می باشد و پسوندی مانند exe,src,… دارند را اجرا نکنید.

- بر روی لینکهایی که از طرف افراد غیر معتبر برای شما فرستاده می شود کلیک نکنید.

- آنتی ویروس خود را همیشه به روز نگه دارید تا در صورت آلوده شدن، سیستم شما پاکسازی شود.

شهاب حمزه لو

پادویش

تازه ها

گواردیولا چگونه برترین مربی تاریخ شد؟

واقعیتهای تلخ «پپ»

خرید و فروش غیرقانونی انواع حیوانات و پرندگان کمیاب ادامه دارد

دستبرد تخصصی به حیات وحش

در گفتوگوی جام جم آنلاین با حجتالاسلام دکتر قاسم خانجانی بررسی شد

ضرورت مشابهسازی تاریخی جریانها و رویدادها به جای اشخاص