کمین مجرمان نامرئی در فضای مجازی

به گزارش جام جم آنلاین، البته بسیاری از برنامهنویسان رایانهها اصرار دارند که کلمه «هکر» به افرادی تلقی شود که از علم خود در راه سودمند استفاده میکنند و برای شبکههای مختلف رایانهای مفید هستند.

آن دسته از افرادی را که دست به خرابکاری و رمز گشاییهای نابجا میزنند باید «کراکر» خواند که با هکرها بسیاری متفاوتند.

مردم عادی تفادت بین هکرها و کراکرها را نمیدانند و به همین علت هکرها همیشه اسامی هستند که چهره منفی دارند و به اختلال دست میزنند.

سهلانگاری قربانیان در رعایت نکات ایمنی، باعث میشود خودشان راه را برای نفوذ هکرها باز کنند.

هکر چگونه میتواند یک سیستم را هک کند؟

هکرها با بهرهبرداری از نقاط ضعف سیستم مورد نظر، شبکه یا هر هدف دیگری مثل برنامههای کامپیوتری و تنظیمات ضعیف، سرور شبکه، نرمافزارهای بهروزرسانی نشده یا قدیمی، رمزهای عبور قدیمی یا پیشفرض و سیستمهای امنیتی خاموش دست به هک میزنند.

انواع هکر

1ـ کلاه سفیدها: این هکرها سعی میکنند در نقش مدیر سیستمهای کامپیوتری Administrators و متخصصان امنیتی به وسیله فناوریهای پیشرفته، حوادث و اتفاقات جدید، گزارش مشکلات و حفرههای امنیتی و از این دست بر سایتهای گوناگون نظارت داشته باشند.

این گروه نقش مثبت و موثری دارند و به سیستمها نفوذ میکنند، اما آسیبی به آن وارد نمیکنند.

2ـ کلاه سیاه: این هکرها به سایر سیستمها حمله میکنند. این افراد برای سود شخصی یا نیتهای غیراخلاقی دست به نفوذ به سیستمها میزنند و کارهای مخرب میکنند و سایتها را تخریب کرده یا اطلاعاتی را میدزدند و بنابر قوانین جرایم رایانهای مجرم شناخته میشوند.

3ـ کلاه خاکستری: این هکرها مخلوطی از هکرهای سفید و سیاه هستند که به سیستمها نفوذ کرده، ضعف امنیتی آنها را بررسی کرده ولی آسیبی وارد نمیکنند.

4ـ کلاه صورتی: این هکرها قدرتی برای برنامهنویسی ندارند و با برنامه هکرهای دیگر اقدام به هک میکنند.

5ـ کلاه آبی: وظیفه این هکرها شناسایی نقاط نفوذ است و راههای آسیب رساندن به سایتها را شناسایی کرده و به مدیران آنجا میگویند.

6ـ کراکر: کراکرها به شبکهها نفوذ و سعی میکنند از آنچه در پروسه هک کشف میکنند، بهرهبرداری کنند. کراکرها جزو خطرناکترین هکرها محسوب میشوند.

7ـ حملات مجازی: هکرها با اجرای این حملات نقاط حساس و کاربردی کشور هدف مثل نیروگاههای برق، رادارها، کامپیوترهای ارتش و سایتهای بازرگانی را از کار میاندازند.

رمز پیروزی در مقابل هکرها

اولین قدم، برای مقابله با هکرها، شناخت وضعیت شبکه و نقاط آسیب پذیر و نفوذ آن و همچنین شیوههایی است که هکرها در پروسه هک به کار میبندند.

کارشناسان استراتژیک میتوانند مسیر امنیت شبکه و کلید فرار از دست هکرها را نشان دهند.

سرهنگ سعید شعبان، رئیس پلیس فتای خوزستان در این باره میگوید: «استفاده از شبکههای اجتماعی این روزها بسیار فراگیر شده و این مسأله که روز به روز افراد زیادی از آن استفاده میکنند،

باعث شده هکرها هم به فکر استفاده از حفرههای امنیتی این شبکهها برای سوءاستفاده از کاربران آن بیفتند.

هکرها برای نفوذ به رایانه و سرقت اطلاعات کاربران وبسایتها از هر روشی استفاده میکنند، به عنوان مثال جعل وب سایتها، استفاده از فایلهای فلش مخرب در وبسایتها، کوکیهای فلش، لینکهای کوتاه شده که توسط هکرها ایجاد میشود تا کاربران به مکانهای نامشخص هدایت کنند

یا بدافزارهایی که توسط هکرها در نرمافزارها، فیلمها، موزیکها و عکسها مخفی میکنند و رایانه را آلوده میکنند.»

وی در ادامه به منظور جلوگیری از بروز چنین اتفاقاتی توصیههایی را به شهروندان ارائه کرد: به ایمیلها مشکوک باشید، بسیاری از حملات سایبری بهوسیله ایمیلهای ساده اما مخرب شکل میگیرند.

ایمیل یک ابزار مفید برای ارتباط است زیرا بهوسیله آن میتوان هر چیزی را به هر کسی ارسال کرد؛ اما این مزیت میتواند خطرساز نیز باشد و ریسک امنیتی بالایی را موجب شود.

بهترین راه برای جلوگیری از فریب خوردن توسط ایمیلهای ساختگی آن است که بررسی کنید آیا فرستنده همانی است که شما فکر میکنید یا خیر، ابتدا آدرس ایمیل وی را چک کرده و با اطلاعات قبلی خود چک کنید تا از صحت آن مطمئن شوید.

برای محکم کاری بیشتر میتوانید آدرس IP ارسال کننده را نیز بررسی کنید. به این منظور با کلیک روی گزینه Show Original در جیمیل، میتوانید اطلاعات پایهای ایمیل از جمله آدرس IP فرد ارسال کننده را مشاهده کرده و با سرچ کردن این آدرس IP،سرچشمه ایمیل ارسال شده و اطلاعاتی راجع به مکان ارسال آن را به دست آورید.

وی ادامه داد: وقتی بزرگترین کمپانیها هک میشوند، امکان اینکه رایانه شخصی شما هک شود خیلی محتمل و آسان به نظر میرسد، در احراز هویت دو مرحله ای از کاربر خواسته میشود ابتدا رمز عبور را وارد کرده و سپس عمل دیگری را برای احراز هویتش انجام دهد.

پس از همین الان سیستم احراز هویت دومرحلهای را در ایمیل و سایر حسابهای کاربری خود که این امکان را دارند، فعال کنید.

یک رمز عبور قوی، شامل اعداد بزرگ و کوچک انگلیسی، اعداد، نمادها و نقطه گذاریهای متعدد است.

هیچگاه رمز عبوری انتخاب نکنید که به اطلاعات شخصی شما چون نام، نام خانوادگی، تاریخ تولید یا نام همسر و فرزندان تان ربط داشته باشد.

وی خاطرنشان کرد: آیا به این فکر میکنید که وقتی در یک کافه نشستهاید و به وایفای آن محل متصل هستید، با حساب بانکداری الکترونیک خود یک بلیت هواپیما بخرید؟ در این صورت باید نسبت به این تلقی خود تجدید نظر کنید چون به امنیت این ارتباط اعتمادی نیست.

موضوع مشابهی در مورد رستورانها، هتلها و مراکز علمی نیز وجود دارد و ترافیکهای وایفای در بزرگترین و مجهزترین هتلهای جهان نیز در معرض حمله هکرها قرار میگیرند.

از آنجا که راهی برای آگاهی از این حملات وجود ندارد، بهتر است از قوه عاقله و احتیاط خود استفاده کرده و در مورد استفاده از اینگونه شبکههای بیسیم اینترنتی مراقبت جدی کنید .

برای مثال، چک کردن ایمیل یا خریدهای اینترنتی خود را به زمانی دیگر که از شبکه امن خانگی استفاده میکنید، موکول کنید.

مشهورترین هکرهای جهان

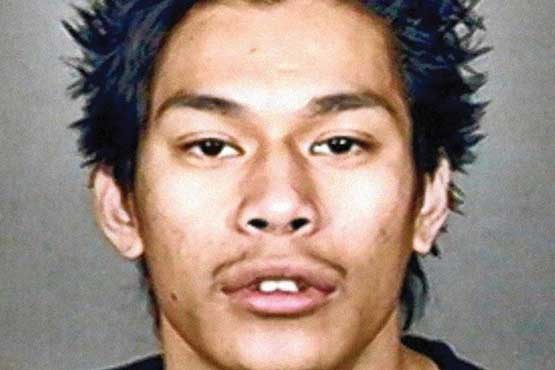

هکر بیخانمان : آدرین لامو 34 ساله به خاطر نفوذ به شبکههایی مانند مایکروسافت، یاهو، گوگل و نیویورکتایمز معروف شد.

این هکر اغلب از کافیشاپ و کتابخانهها حملاتش را انجام میدهد و بر همین اساس نیز با لقب «بیخانمان» شناخته میشود.

او در سال 2002 توانست به شبکه تایمز نفوذ و به اطلاعات تمام افرادی که برای این نشریه مطلب مینویسند، دسترسی پیدا کند.

او بعد از دستگیری به حبس خانگی محکوم شد، اما وقتی نامزدش را با اسلحه تهدید کرد به بیمارستان بیماران روانی انتقال یافت.

انعطافپذیر : جینسون سال 2004 با استفاده از کرمی به نام «rxbot» کنترل 500هزار کامپیوتر را در دست گرفت و از قدرت ترکیبی آنها برای از دسترس خارج کردن سایتهایی بزرگ استفاده کرد.

جالب اینکه او بعدها برای این سرویس شروع به تبلیغات کرد و خدمات خود برای حمله به سایتها را در اختیار عموم قرار داد.

او پس از دستگیری مجبور شد 58 هزار دلار درآمد خود از راه هک را به FBI تحویل دهد و با جریمهای 16 هزار دلاری نیز مواجه شد. جینسون در اثر این اتفاق BMW خود را از دست داد و در نهایت 60 ماه از زندگی خود را در زندان سپری کرد.

درآمد 20 میلیون دلاری : سال 2008 اوئن واکر به اتهام شش جرم سایبری، در دادگاه محکوم شناخته شد.

شبکهای از هکرهای بینالمللی به هدایت این جوان موفق شدند به 3.1 میلیون کامپیوتر در سطح جهان نفوذ پیدا کنند و با دستکاری حسابهای بانکی، درآمدی 20 میلیون دلاری را برای خود رقم بزنند.

اوئن از 13 سالگی به مدرسه نرفت و پدر و مادرش تصمیم گرفتند در خانه به آموزش او بپردازند. همین موضوع به او این فرصت را داد تا به یادگیری برنامه نویسی بپردازد و با الگوهای رمزنگاری آشنا شود. بر پایه همین اطلاعات، اوئن توانست در 17 سالگی به یک هکر ماهر بدل شود.

برنده پورشه : کوین در اوایل دهه 90 میلادی به خاطر هک کردن خطوط تلفن به شهرت رسید. او در این زمان توانست به خطوط تلفن یک برنامه رادیویی نفوذ پیدا کند و ترتیبی دهد تا نامش به عنوان برنده قرعهکشی یک خودروی پورشه اعلام شود.

بعدها FBI متوجه این ماجرا شد و او را دستگیر کرد. او پنج سال را در زندان گذراند و پس از آن به مدت سه سال اجازه نداشت از کامپیوتر و اینترنت استفاده کند. کوین در حال حاضر یکی از نویسندگان سایت Wired به شمار میرود.

غزاله مالکی

ضمیمه تپش

تازه ها

گواردیولا چگونه برترین مربی تاریخ شد؟

واقعیتهای تلخ «پپ»

خرید و فروش غیرقانونی انواع حیوانات و پرندگان کمیاب ادامه دارد

دستبرد تخصصی به حیات وحش

در گفتوگوی جام جم آنلاین با حجتالاسلام دکتر قاسم خانجانی بررسی شد

ضرورت مشابهسازی تاریخی جریانها و رویدادها به جای اشخاص