BlackEnergy در سال 2014 چه اهدافی را دنبال میکند؟

به گزارش جام جم کلیک به نقل از امن پرداز: بسیاری از سازمانها، شرکتهای خصوصی و بخشهای مختلف صنعتی، مورد هدف نرم افزارهای مخرب کشف شبکه و اجرای کد از راه دور و جمعآوری اطلاعات از دیسکهای سخت قرار میگیرند. نکته قابل توجه در برخی از این نوع حملهها این است که باگذشت زمان وضعیت ژئوپولیتیک آنها در منطقه تغییر میکند. از معروف ترین این نوع بدافزارها میتوان BlackEnergy را نام برد که دارای مکانیسم انتشار متفاوتی روی سیستمهای قربانیان است.

طبق نتایج بهدست آمده، BlackEnergy یک تروجان است که دستخوش تغییرات عملکردی مهمی است.

در ابتدا به عنوان یک تروجان DDoS نسبتاً ساده بود اما با گذشت زمان آن را به شکل نرم افزارهای مخرب تکامل یافته که دارای ساختار ماژولار هستند یافتند. درواقع به عنوان یک ابزار مفید جهت فرستادن spam (هرزنامه) و نیز برای تقلبهای آنلاین در بانک به کار آمد. نسخهی دوم BlackEnergy دارای تکنیکهای روتکیتی بود؛ در این سطح که درایورهای سطح کرنل (Kernel) برای تزریق در پروسسهای کاربر استفاده میشد.

گونههای جدید به نام (BlackEnergy Lite) از ابتدای سال ۲۰۱۴ پیدا شدهاند؛ این نمونهها، بدون اجزاء درایور سطح کرنل هستند، از پلاگینها پشتیبانی کمتری میکنند و درکل پیچیدگی و عملکرد خرابکارانه سبک تری دارند. نمونههای شناخته شده از BlackEnergy اصلی که در سال جاری تکامل یافتهاند شامل عملکرد روتکیتی برای پنهان سازی object های سیستم نیستند و فقط از درایور خود در سطح کرنل برای تزریق در پردازههای سطح کاربر استفاده میکنند.

گونههای سبکتر(Light) حتی استفاده از این درایور را نیز ندارند. در عوض dll اصلی از تکنیکهای استانداردتر و معروفتری مانند اجرای سادهتر توسط rundll32.exe استفاده میکند. دلایل مختلف دیگری برای جداکردن BlackEnergy Lite از BlackEnergy اصلی وجود دارد مانند چارچوب پلاگین، ذخیره سازی پلاگین، فرمت پیکر بندی و غیره.

از زمانی که اولین نسخه BlackEnergy شناسایی شد تا کنون این گونه بدافزار با اهداف مختلفی مانند حملات DDoS، توزیع اسپم، کلاهبرداری بانکی و غیره شیوع پیدا کرده است. این اهداف توسط پلاگینهای استفاده شده و حملات انتشار پیگیری شدهاند. هدف این پلاگینها عمدتا کشف شبکهها و اجرای کد Remote برای جمع آوری اطلاعات از هارد دیسک قربانیان بوده است. درحملات انتشار بدافزار از تکنیکهای مختلفی مانند روش آلودهسازی از طریق بهره برداری از آسیب پذیری نرمافزارها، مهندسی اجتماعی، فیشینگ ایمیلها و استفاده از اسناد به عنوان طعمه و یا هر دوی آنها استفاده میکرد.

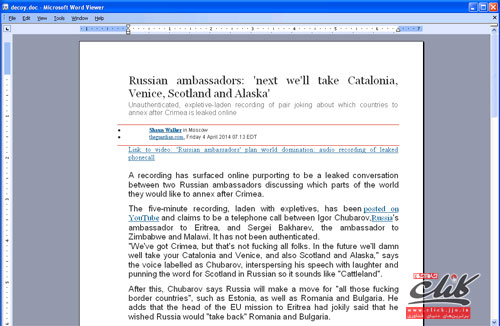

در ماه آپریل 2014 نسخه ای از این بدافزار به صورت اکسپلویت (Exploit) در Microsoft Word دیده شد (استفاده از آسیبپذیری CVE-2014-1761). در نتیجه اکسپلویت شدن کد مخرب، دو فایل در شاخه temp ایجاد میشود: یک فایل مخرب با نام ”WinWord.exe” و یک سند طعمه با نام ”Russian ambassador to Conquer World.doc”. این دو فایل توسط تابع Kernel32.WinExec اجرا میشوند. فایل ”WinWord.exe” برای اجرای دراپر بدافزار BlackEnergy lite به کار میرود و محتوای سند طعمه شامل یک متن بحث برانگیز ساختگی است.

یک ماه بعد، فایل دستکاری شده دیگری با نام روسی با ترجمه ”Password List” مشاهده شد که برای نصب BlackEnergy Lite ساخته شده بود. این بار هیچ اکسپلویتی همراه با فایل، استفاده نشده بود و تنها یک فایل اجرایی ساده با آیکن Microsoft Word بود.

یک ماه بعد، فایل دستکاری شده دیگری با نام روسی با ترجمه ”Password List” مشاهده شد که برای نصب BlackEnergy Lite ساخته شده بود. این بار هیچ اکسپلویتی همراه با فایل، استفاده نشده بود و تنها یک فایل اجرایی ساده با آیکن Microsoft Word بود.

در یک مورد اسناد پاور پوینت دستکاری شده مورد استفاده قرار گرفت در حالی که به نظر میرسد تلاشهای دیگر برای انتشار بدافزار از طریق آسیب پذیرهای ناشناخته جاوا و یا نرمافزار کنترل از راه دور Team Viewer در حال انجام باشد.

منبع: امن پرداز

تازه ها

در گفتگو با جام جم آنلاین مطرح شد

۸۵ درصد مدارس کشور اتاق بهداشت ندارند | جای خالی ۱۶ هزار مربی سلامت در مدارس

در واکنش به حمله رژیم صهیونیستی به ایران مطرح شد

اسرائیل در ورطه تصمیمات اشتباه

در یادداشتی اختصاصی برای جام جم آنلاین مطرح شد

کوه موش زایید!

در یادداشتی اختصاصی برای جام جم آنلاین مطرح شد

اسرائیل به سرزمین سوخته بدل میشود؟

گفتوگوی «جامجم» با سیده عذرا موسوی، نویسنده کتاب «فصل توتهای سفید»

نقنقنویسی داستان اجتماعی نیست

یک نماینده مجلس:

پیامعملیات وعده صادق، قدرت و استقلال ایران بود

علی برکه از رهبران حماس در گفتوگو با «جامجم»:

خطوط قرمز خود را در مذاکرات تغییر نمیدهیم

گفتوگوی «جامجم» با میثم عبدی، کارگردان نمایش رومئو و ژولیت و چند کاراکتر دیگر